La gente pregunta qué queremos decir cuando decimos que “un backup seguro es su última línea de defensa.” Durante los últimos diez años, el sector de la seguridad se ha dado cuenta de que la protección moderna contra ransomware requiere una arquitectura de seguridad integrada que abarque desde los endpoints a la red y la nube para detectar, correlacionar y corregir los ataques por completo. En el caso del ransomware, sus opciones de corrección son normalmente recuperar a partir de un backup o bien pagar el rescate. El problema es que decir “restaurar a partir de un backup” es algo que simplifica en exceso el proceso y provoca que muchas organizaciones hagan suposiciones en cuanto a la capacidad que tienen para hacer backup y recuperar. Dada la naturaleza de estas suposiciones, frecuentemente se demuestra que son falsas y conllevan a una pérdida de datos o que se tenga que pagar un rescate. Para evitar el peor escenario, necesita poner en marcha un plan que incluya la verificación, prueba y protección de los backups para que puedan ser restaurados rápidamente. Por ello queremos recordar a la gente con la que interactuamos, y a nosotros mismos, que la infraestructura de backup forma parte de un plan general de defensa de ciberseguridad, y podría ser la opción definitiva para poder volver a poner en marcha el negocio.

La evolución que han sufrido los ataques como el ransomware han llevado a personas, que tradicionalmente no se les consideraba parte de la seguridad, como los equipos de backup y de recuperación ante desastres, a situarse en el centro de las operaciones de respuesta y recuperación. Podemos ver en el informe de Tendencias de protección de datos de 2022 de Veeam, que el 88 % de los encuestados tienen el plan de continuidad de negocio y recuperación ante desastres, en gran medida o totalmente integrado con sus estrategias de ciberseguridad. Es una situación extraña, que cuando el equipo de backup históricamente se preocupaba de algunos usuarios que habían eliminado un número determinado de archivos, que ahora se vean responsables de demostrar que se puede recuperar cada uno de los datos de su empresa como consecuencia de un ciberataque.

Recuperar tras una vulneración, y demostrar que no ha perdido datos, implicaría que no habría necesidad de pagar un rescate. Desgraciadamente, el Informe de protección de datos 2022 nos muestra que solo el 36 % de las organizaciones fueron capaces de recuperar más del 80 % de sus datos tras un ataque de ransomware. Este dato estadístico es algo frustrante porque nos lleva a pensar que esas organizaciones seguramente consideraron o bien pagaron un rescate para recuperar sus datos.

Crear un backup seguro para recuperar tras un ataque de ransomware

Entonces, ¿qué hay que hacer para garantizar que podamos volver a poner en marcha el negocio de una forma confiable? En Veeam creemos que la respuesta es contar con una combinación de características de producto y las mejores prácticas de procedimiento que garanticen que pueda detectar las cargas de trabajo a medida que se conectan, proteger los datos de una manera que sea comprobable, y recuperar a gran escala de forma que no vuelvan a introducirse las amenazas en el entorno.

En cuanto a la parte del backup, todo se reduce a proteger los datos y asegurarse de que los trabajos de backup funcionan de la manera prevista. También hay unas mejores prácticas que garanticen que cuando todo vaya realmente mal, pueda mantener todavía una copia de sus datos para poder restaurarlos. Durante la recuperación, queremos centrarnos en la velocidad, que está relacionado con la automatización y la orquestación. Nuevamente se trata de una combinación de producto y procesos. Por último, necesitamos garantizar que los datos que se recuperen no introduzcan nuevamente la amenaza en el entorno. Fijémonos en algunas de las razones por las que esto es importante. Hemos incluido también los enlaces a los artículos de nuestros expertos técnicos para obtener más información.

Inmutabilidad confiable

Veeam ha sido siempre una empresa que ha puesto el software en primer plano. Esto quiere decir que uno controla las configuraciones de almacenamiento y que no está limitado a la configuración que se elija. Esto también significa que puede crear múltiples capas de almacenamiento inmutable tanto en la nube o en las instalaciones locales (on-premises) basándose en su diseño de red. Esta flexibilidad reduce también los costos operativos e incrementa la seguridad, ya que se usan las plataformas de almacenamiento ya existentes. Puede leerse un excelente artículo sobre las opciones de lo que nos gusta llamar inmutabilidad “double-play” (doble juego) que debería leer para obtener más información.

Verificación del backup

¿Cómo demuestra que su backup es correcto? En nuestro próximo informe de investigación sobre ransomware, desvelamos que la mayoría de las organizaciones confían en los logs (registros) de finalización de los trabajos o bien han creado sus propios scripts para verificar la integridad de las copias de seguridad. El desafío es confiar en los registros de los trabajos de copia de seguridad que únicamente muestran que el trabajo se ha completado, sin probar que los datos pueden recuperarse. La gente que desarrolla sus propios procesos, por otro lado, están dando un paso más allá, pero añaden a sus cargas de trabajo el mantenimiento de scripts o bien la confianza en que dispondrán de tiempo para llevar a cabo laboriosos y mundanos procesos manuales.

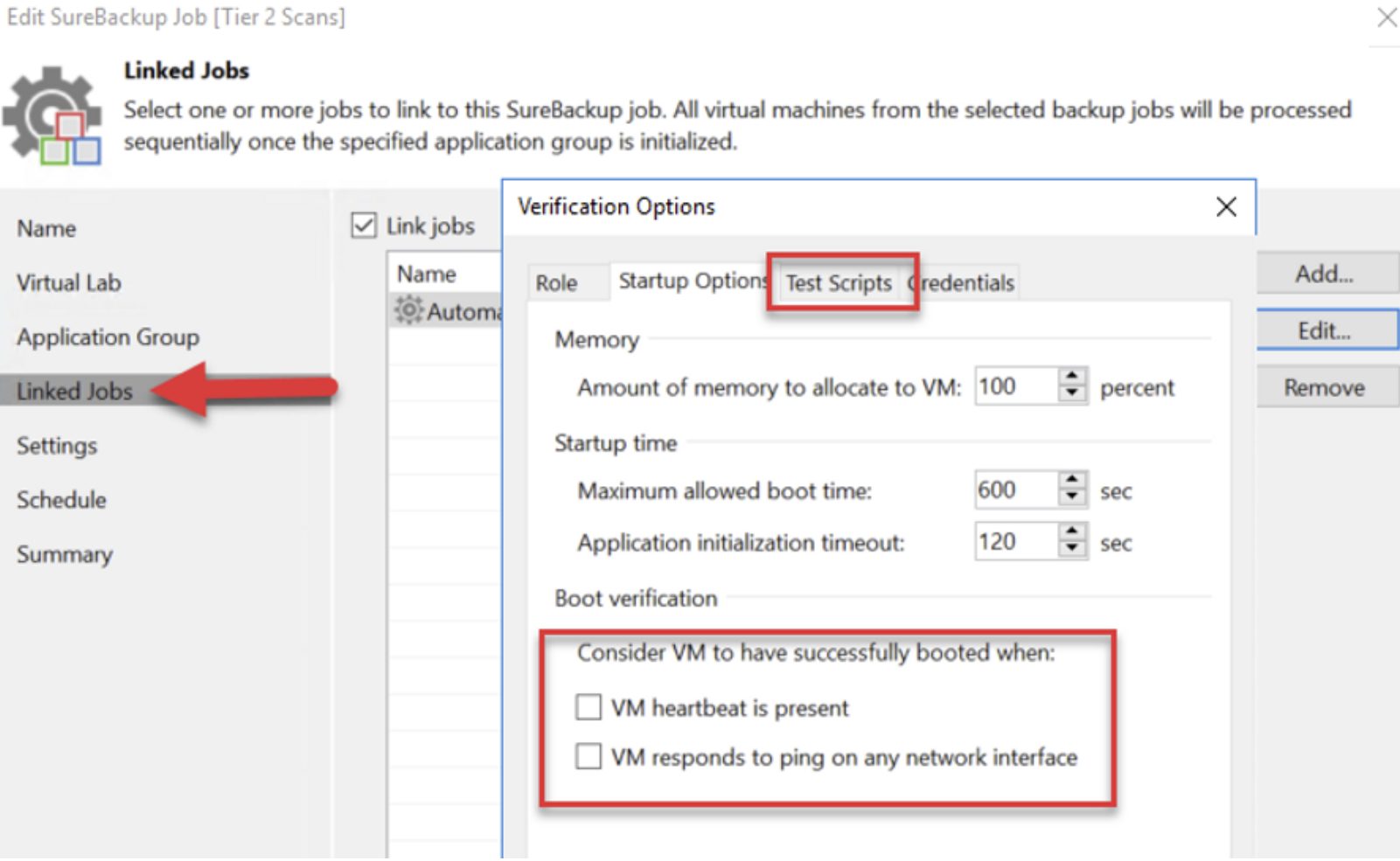

Para nosotros, la verificación del backup es parte del conjunto de características que denominamos SureBackup. En pocas palabras, SureBackup es la tecnología de Veeam que le permite ejecutar múltiples tests en sus backups para confirmar que los datos no poseen malware y que pueden recuperarse con confianza. El proceso puede ser tan simple o complejo como necesite y puede ejecutarse manualmente o bien programarse como parte de la preparación para el proceso de recuperación ante desastres. Para obtener más información sobre lo que es SureBackup haga clic aquí.

Regla 3-2-1-1-0

Cuando me incorporé a Veeam, conocí a los integrantes de nuestra excepcional organización de soporte al cliente y les pregunté qué era lo que les gustaría que hicieran los clientes. Ellos contestaron que la regla 3-2-1-1-0. Es bien conocido que los programas de malware moderno atacan la capa de backup, con lo que necesita definir un proceso para garantizar la resiliencia.

La Regla 3-2-1-1-0 dicta que debe haber al menos tres copias de los datos importantes, en al menos dos tipos de soporte diferentes, con al menos una de estas copias almacenadas en una ubicación externa (offsite). A medida que evoluciona la amenaza del ransomware, nosotros recomendamos además disponer de una copia de datos resiliente bien sea en un almacenamiento aislado (air-gap), desconectado o inmutable. Esto es fundamental para poder defenderse de forma eficaz antes los ataques de ransomware. También hemos añadido un cero, a la regla, que representa que no haya errores (cero) en el backup, porque la verificación del backup automatizada garantiza que sus datos son válidos y pueden usarse para llevar a cabo la recuperación. No puede recuperar datos que hayan sido capturados de manera errónea, así que seguir la regla 3-2-1-1-0 puede marcar la diferencia entre la pérdida de datos y una recuperación exitosa.

Recuperación instantánea a gran escala

El informe de Protección de datos 2022 demuestra que el coste estimado del tiempo de inactividad es de 1467 USD por minuto, u 88 000 USD por hora. Si se combina esto con la brecha cada vez mayor que existe entre los acuerdos de nivel de servicio y la velocidad real de recuperación, no es de extrañar que muchas empresas paguen los rescates.

Veeam fue el precursor de la recuperación instantánea de VM en 2010 y desde entonces ha refinado y ampliado esta capacidad. A día de hoy, Veeam dispone de múltiples opciones de recuperación que le permita optimizar sus procesos de recuperación y restaurar rápidamente varias máquinas de manera simultánea. Si necesita opciones de recuperación granular para poder recuperar un único archivo, Veeam las tiene. La recuperación de aplicaciones no es un problema. Han caído volúmenes o servidores completos como consecuencia de un ataque de ransomware, tenemos lo que necesita. El hecho de que pueda utilizar las herramientas que mejor se adaptan a sus necesidades significa que estamos rompiendo la hoja de ruta de “los malos” para hacer que la recuperación tras un ataque de ransomware sea la opción más rápida y rentable, y poder hacer realidad el mantra de “no pagar el rescate”.

Secure restore (Restauración segura)

Veeam fue el primero en comercializar la funcionalidad Secure Restore, que analiza los datos de las máquinas con su software antivirus antes de restaurar la máquina de vuelta al entorno de producción. Secure Restore es muy sencillo de activar, le permite actualizar su software antivirus preferido con las últimas firmas, sin excepciones, y verificar, en un entorno aislado de la red similar al de producción, que no reintroducirá amenazas en su centro de datos antes de restaurar los datos.

Aquí hay un par de recursos para crear el proceso y utilizar la funcionalidad:

Recuperación ante ransomware: qué necesita saber

Orquestación para la recuperación ante desastres (DR)

La esperanza no es ninguna estrategia, y no nos va a ayudar en caso de producirse un desastre. Y coincidamos todos en que el ransomware es un tipo de desastre. La automatización y la orquestación se han convertido en elementos críticos para una defensa de ciberseguridad y lo mismo puede decirse de la recuperación. Lo peor que puede escuchar de alguien durante un ataque de ransomware es “creo que esto funciona así…” o “pienso que deberíamos hacer esto…”, motivo por el cual Veeam creó el producto Veeam Disaster Recovery Orchestrator . La recuperación ante desastres solo tiene éxito si se dispone de un plan bien documentado, y ese plan puede ayudar a las organizaciones a llevar su preparación de DR al siguiente nivel. Es más, un plan solo es válido si sabe a ciencia cierta que funcionará, y la solución de Veeam proporciona pruebas automatizadas de los SLA de recuperación y un panel de control de SLA para contar con visibilidad de su estrategia de preparación para el DR.

Conclusión

The post Ransomware: Secure Backup es su última línea de defensa appeared first on Blog de Veeam: mejoras en tecnologías de virtualización.